基于python模擬TCP3次握手連接及發送數據

源碼如下

from scapy.all import *import logginglogging.getLogger(’scapy.runtime’).setLevel(logging.ERROR)target_ip = ’192.168.1.1’target_port = 80data = ’GET / HTTP/1.0 rnrn’def start_tcp(target_ip,target_port): global sport,s_seq,d_seq #主要是用于TCP3此握手建立連接后繼續發送數據 try: #第一次握手,發送SYN包 ans = sr1(IP(dst=target_ip)/TCP(dport=target_port,sport=RandShort(),seq=RandInt(),flags=’S’),verbose=False) sport = ans[TCP].dport #源隨機端口 s_seq = ans[TCP].ack #源序列號(其實初始值已經被服務端加1) d_seq = ans[TCP].seq + 1 #確認號,需要把服務端的序列號加1 #第三次握手,發送ACK確認包 send(IP(dst=target_ip)/TCP(dport=target_port,sport=sport,ack=d_seq,seq=s_seq,flags=’A’),verbose=False) except Exception,e: print ’[-]有錯誤,請注意檢查!’ print edef trans_data(target_ip,target_port,data): #先建立TCP連接 start_tcp(target_ip=target_ip,target_port=target_port) #print sport,s_seq,d_seq #發起GET請求 ans = sr1(IP(dst=target_ip)/TCP(dport=target_port,sport=sport,seq=s_seq,ack=d_seq,flags=24)/data,verbose=False) #ans.show() #讀取服務端發來的數據 rcv = ans[Raw] print rcvif __name__ == ’__main__’: #start_tcp(target_ip,target_port) trans_data(target_ip,target_port,data)

運行結果如下

# python exp3.py<meta http-equiv='Pragma' content='no-cache'><meta http-equiv='Expires' content='wed, 26 Feb 1997 08:21:57 GMT'><html><head><title>505 HTTP Version not supported</title></head><body><center><h1>505 HTTP Version not supported</h1></center></body></html>�������������������

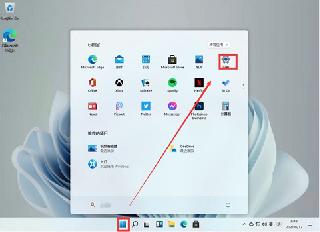

wireshark抓包截圖如下:

以上就是本文的全部內容,希望對大家的學習有所幫助,也希望大家多多支持好吧啦網。

相關文章:

網公網安備

網公網安備