Python實現(xiàn)JS解密并爬取某音漫客網(wǎng)站

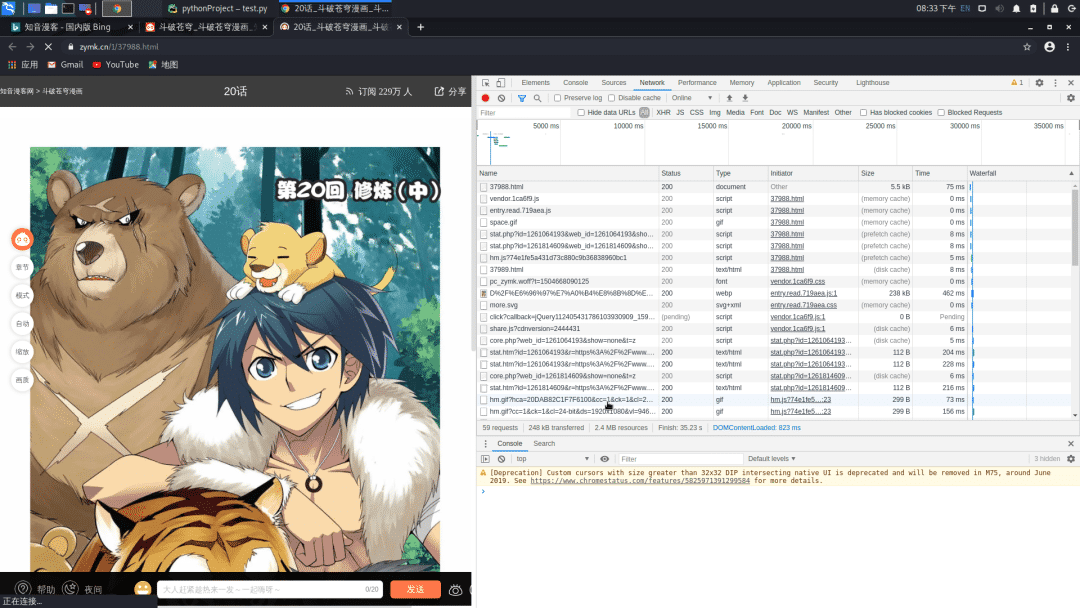

首先打開網(wǎng)站

https://www.zymk.cn/1/37988.html

打開開發(fā)者工具

選擇XHR標(biāo)簽頁,沒有找到什么

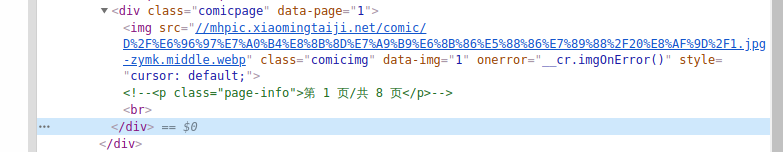

再查看一下這些圖片的URL值

http://mhpic.xiaomingtaiji.net/comic/D%2F%E6%96%97%E7%A0%B4%E8%8B%8D%E7%A9%B9%E6%8B%86%E5%88%86%E7%89%88%2F20%E8%AF%9D%2F1.jpg-zymk.middle.webp

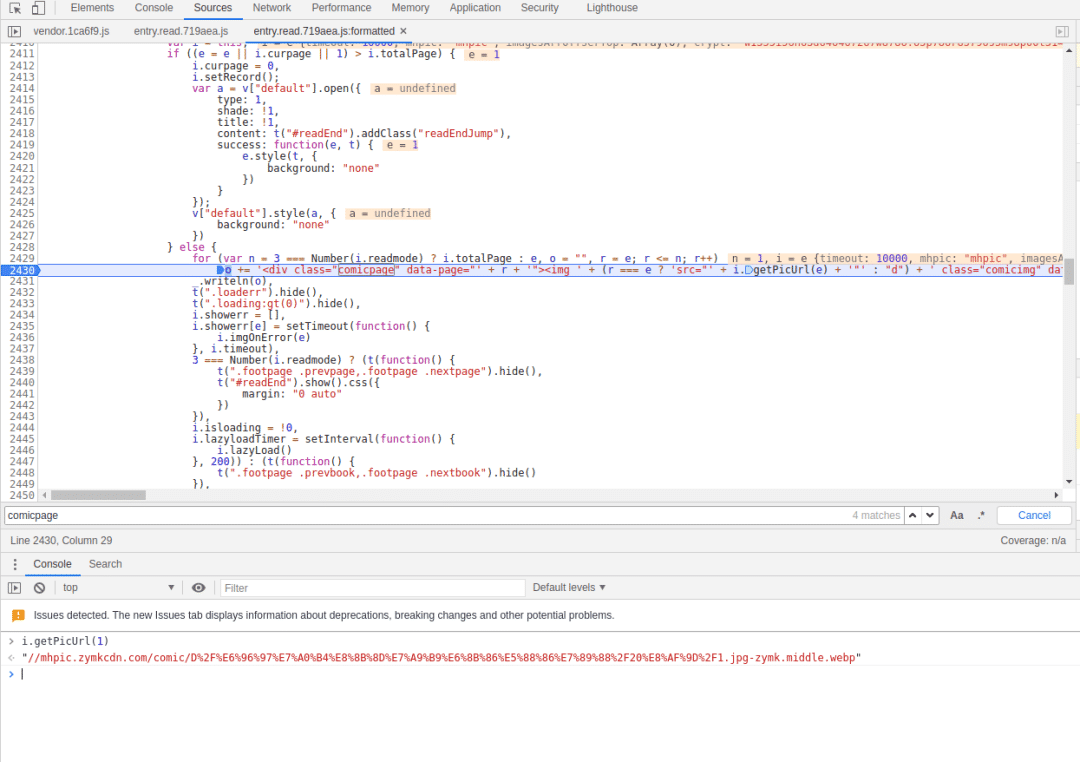

嘗試搜索圖片元素

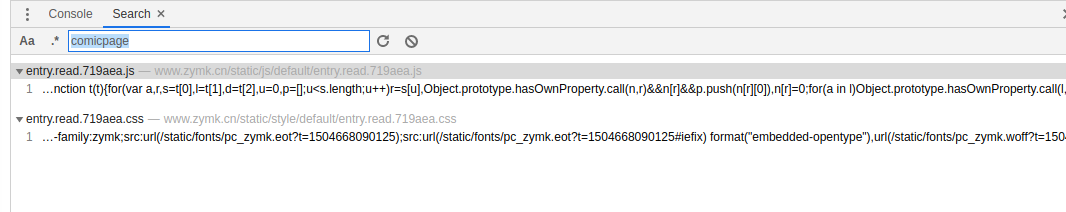

發(fā)現(xiàn)有一個js文件,打開搜索

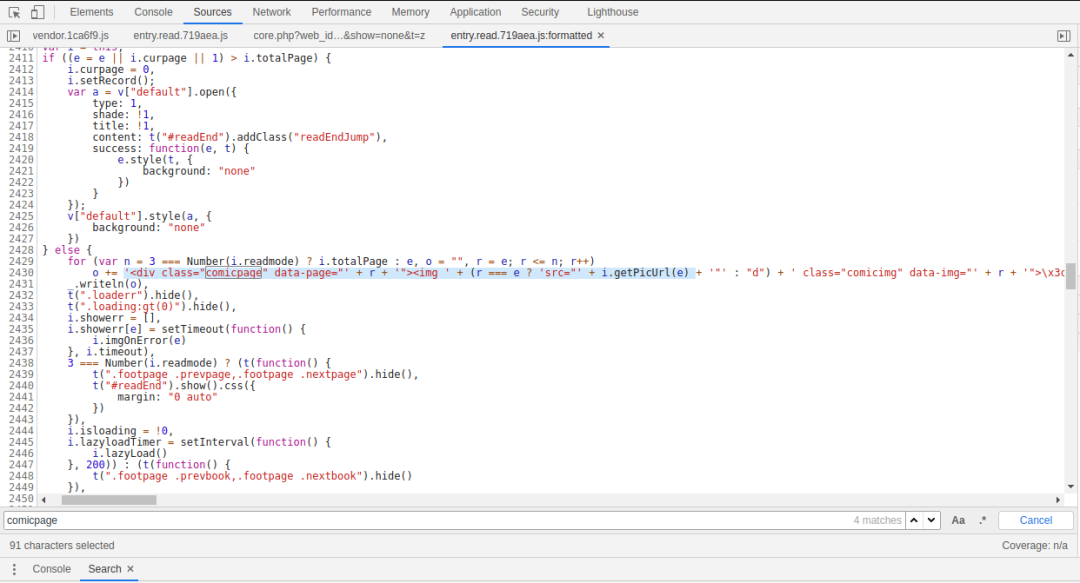

發(fā)現(xiàn)這里有一個疑點,這不是html里面的字段嗎,那么 “i.getPicUrl(e)” 不就是那個圖片的URL的值了嗎

在這里下一個斷點,走你

果然,這個就那個圖片URL生成的切入點,現(xiàn)在就是看調(diào)用棧,找到這個函數(shù)的起點,點擊右側(cè)的 ”e.init“,這里有一個setInitData函數(shù),從名字來看,應(yīng)該就是設(shè)置初始數(shù)據(jù)的地方,在這里下一個斷點,進(jìn)去看看

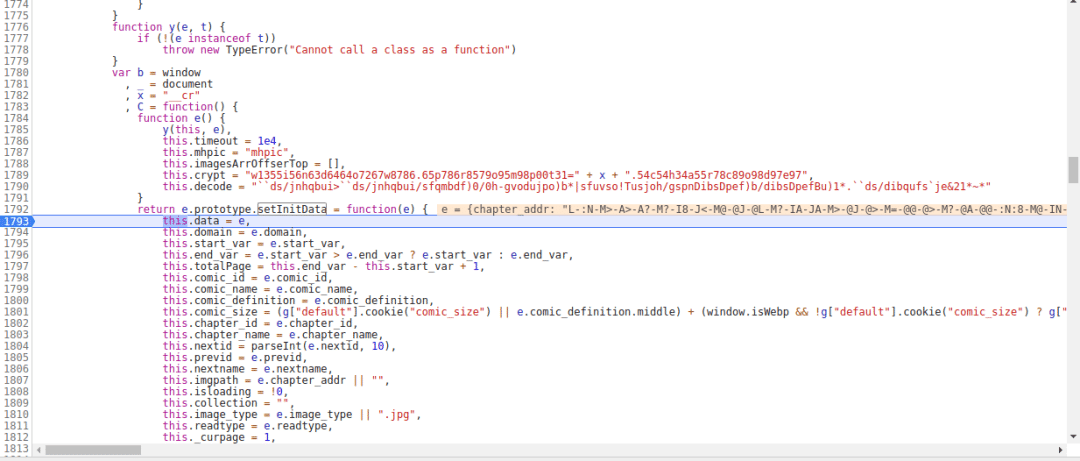

這里有一個this.imgpath,這個應(yīng)該就是圖片的URL值了,點擊F10,再單步調(diào)式,來到了charcode函數(shù)

進(jìn)去看看,這里應(yīng)該就是加密函數(shù)了

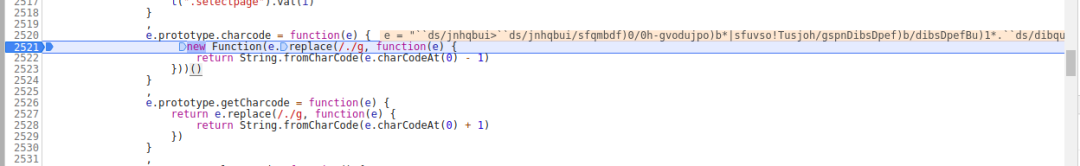

這里一步步調(diào)式,不要著急,來到了這里

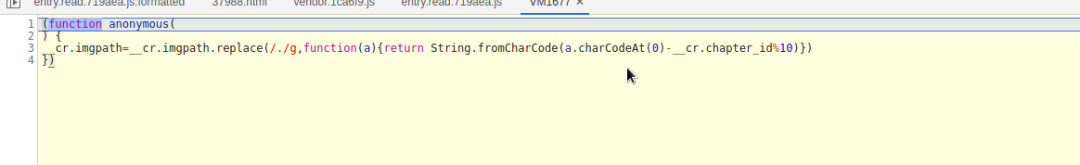

繼續(xù)單步調(diào)式,在第二次打開這么VM文件的時候,”__cr.imgpath“這個看起來很熟悉呀

Plain Text'L-:N-M>-A>-A?-M?-I8-J<-M@-@J-@L-M?-IA-JA-M>-@J-@>-M=-@@-@>-M?-@A-@@-:N:8-M@-IN-AL-:N'

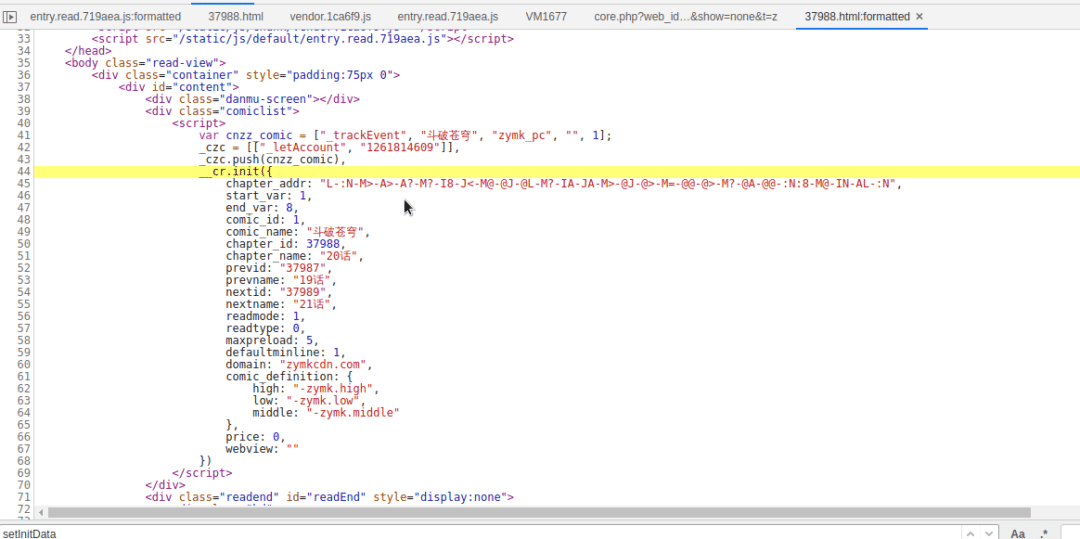

打開頁面源代碼,就在這里啦,不僅僅有圖片的URL加密值,還有其他數(shù)據(jù),這些都是在后面圖片URL拼接需要使用到的

現(xiàn)在我們再重新看看那個加密函數(shù),它無非就是遍歷那個加密值的每個字符,獲取其Unicode值,再與__cr.chapter_id進(jìn)行相關(guān)運算,然后再得到的Unicode數(shù)值返回字符

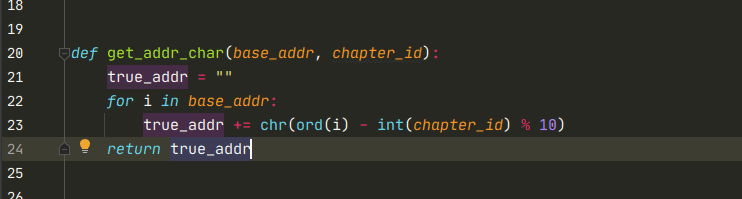

現(xiàn)在我們可以用python仿寫這個算法

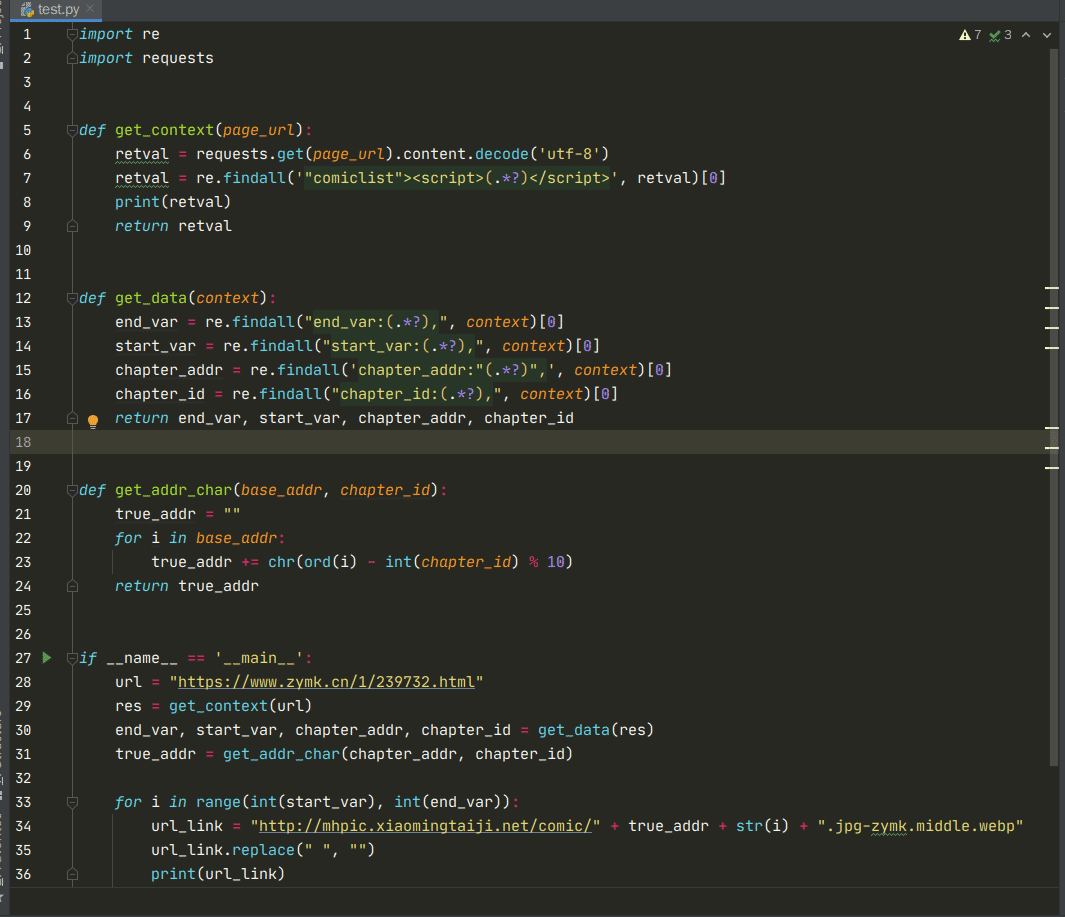

接下就是平常get請求獲取必要的數(shù)據(jù)了,通過正則獲取元素,拼接,以下是源碼

以上就是本文的全部內(nèi)容,希望對大家的學(xué)習(xí)有所幫助,也希望大家多多支持好吧啦網(wǎng)。

相關(guān)文章:

1. 小技巧處理div內(nèi)容溢出2. javascript xml xsl取值及數(shù)據(jù)修改第1/2頁3. 怎樣才能用js生成xmldom對象,并且在firefox中也實現(xiàn)xml數(shù)據(jù)島?4. asp知識整理筆記4(問答模式)5. ASP實現(xiàn)加法驗證碼6. jsp+servlet實現(xiàn)猜數(shù)字游戲7. JavaWeb Servlet中url-pattern的使用8. JSP實現(xiàn)文件上傳功能9. JSP+Servlet實現(xiàn)文件上傳到服務(wù)器功能10. ASP刪除img標(biāo)簽的style屬性只保留src的正則函數(shù)

網(wǎng)公網(wǎng)安備

網(wǎng)公網(wǎng)安備