SpringBoot集成Spring Security用JWT令牌實現(xiàn)登錄和鑒權(quán)的方法

最近在做項目的過程中 需要用JWT做登錄和鑒權(quán) 查了很多資料 都不甚詳細有的是需要在application.yml里進行jwt的配置 但我在導(dǎo)包后并沒有相應(yīng)的配置項 因而并不適用在踩過很多坑之后 稍微整理了一下 做個筆記

一、概念

1、什么是JWT

Json Web Token (JWT)是為了在網(wǎng)絡(luò)應(yīng)用環(huán)境間傳遞聲明而執(zhí)行的一種基于JSON的開放標準(RFC 7519)該token被設(shè)計為緊湊且安全的 特別適用于分布式站點的單點登錄(SSO)場景

隨著JWT的出現(xiàn) 使得校驗方式更加簡單便捷化JWT實際上就是一個字符串 它由三部分組成:頭部 載荷和簽名用[.]分隔這三個部分 最終的格式類似于:xxxx.xxxx.xxxx

在服務(wù)器直接根據(jù)token取出保存的用戶信息 即可對token的可用性進行校驗 使得單點登錄更為簡單

2、JWT校驗的過程

1、瀏覽器發(fā)送用戶名和密碼 發(fā)起登錄請求2、服務(wù)端驗證身份 根據(jù)算法將用戶標識符打包生成token字符串 并且返回給瀏覽器3、當瀏覽器需要發(fā)起請求時 將token一起發(fā)送給服務(wù)器4、服務(wù)器發(fā)現(xiàn)數(shù)據(jù)中攜帶有token 隨即進行解密和鑒權(quán)5、校驗成功 服務(wù)器返回請求的數(shù)據(jù)

二、使用

1、首先是導(dǎo)包

<!-- Spring Security --><dependency><groupId>org.springframework.boot</groupId><artifactId>spring-boot-starter-security</artifactId></dependency><!-- Spring Security和JWT整合 --><dependency><groupId>org.springframework.security</groupId><artifactId>spring-security-jwt</artifactId><version>1.0.10.RELEASE</version></dependency><!-- JWT --><dependency><groupId>io.jsonwebtoken</groupId><artifactId>jjwt</artifactId><version>0.9.1</version></dependency><!-- 字符串轉(zhuǎn)換需要用到此包 --><dependency><groupId>org.apache.commons</groupId><artifactId>commons-lang3</artifactId><version>3.4</version></dependency>

2、實體類

兩個實體類 一個是用戶 另一個是權(quán)限

public class User { private Integer id; private String username; private String password; 省略gettersetter之類的代碼...}

public class Role { private Integer id; private String username; private String name; 省略gettersetter之類的代碼...}

3、然后需要一個Utils工具類

該類用于進行Token的加密和解密 可在此類中單元測試

import io.jsonwebtoken.Claims;import io.jsonwebtoken.Jwts;import io.jsonwebtoken.SignatureAlgorithm;import java.util.Date;import java.util.HashMap;import java.util.Map;public class JwtTokenUtil { // Token請求頭 public static final String TOKEN_HEADER = 'Authorization'; // Token前綴 public static final String TOKEN_PREFIX = 'Bearer '; // 簽名主題 public static final String SUBJECT = 'piconjo'; // 過期時間 public static final long EXPIRITION = 1000 * 24 * 60 * 60 * 7; // 應(yīng)用密鑰 public static final String APPSECRET_KEY = 'piconjo_secret'; // 角色權(quán)限聲明 private static final String ROLE_CLAIMS = 'role'; /** * 生成Token */ public static String createToken(String username,String role) { Map<String,Object> map = new HashMap<>(); map.put(ROLE_CLAIMS, role); String token = Jwts.builder().setSubject(username).setClaims(map).claim('username',username).setIssuedAt(new Date()).setExpiration(new Date(System.currentTimeMillis() + EXPIRITION)).signWith(SignatureAlgorithm.HS256, APPSECRET_KEY).compact(); return token; } /** * 校驗Token */ public static Claims checkJWT(String token) { try { final Claims claims = Jwts.parser().setSigningKey(APPSECRET_KEY).parseClaimsJws(token).getBody(); return claims; } catch (Exception e) { e.printStackTrace(); return null; } } /** * 從Token中獲取username */ public static String getUsername(String token){ Claims claims = Jwts.parser().setSigningKey(APPSECRET_KEY).parseClaimsJws(token).getBody(); return claims.get('username').toString(); } /** * 從Token中獲取用戶角色 */ public static String getUserRole(String token){ Claims claims = Jwts.parser().setSigningKey(APPSECRET_KEY).parseClaimsJws(token).getBody(); return claims.get('role').toString(); } /** * 校驗Token是否過期 */ public static boolean isExpiration(String token){ Claims claims = Jwts.parser().setSigningKey(APPSECRET_KEY).parseClaimsJws(token).getBody(); return claims.getExpiration().before(new Date()); }}

4、配置UserDetailsService的實現(xiàn)類 用于加載用戶信息

import xxx.xxx.xxx.bean.Role; // 自己的包import xxx.xxx.xxx.bean.User; // 自己的包import xxx.xxx.xxx.mapper.UserMapper; // 自己的包import org.springframework.beans.factory.annotation.Autowired;import org.springframework.security.core.authority.SimpleGrantedAuthority;import org.springframework.security.core.userdetails.UserDetails;import org.springframework.security.core.userdetails.UserDetailsService;import org.springframework.security.core.userdetails.UsernameNotFoundException;import org.springframework.stereotype.Service;import java.util.ArrayList;import java.util.List;@Servicepublic class UserDetailsServiceImpl implements UserDetailsService { @Autowired private UserMapper userMapper; @Override public UserDetails loadUserByUsername(String s) throws UsernameNotFoundException { if (s == null || ''.equals(s)) { throw new RuntimeException('用戶不能為空'); } // 調(diào)用方法查詢用戶 User user = userMapper.findUserByUsername(s); if (user == null) { throw new RuntimeException('用戶不存在'); } List<SimpleGrantedAuthority> authorities = new ArrayList<>(); for (Role role:userMapper.findRoleByUsername(s)) { authorities.add(new SimpleGrantedAuthority('ROLE_'+role.getName())); } return new org.springframework.security.core.userdetails.User(user.getUsername(),'{noop}'+user.getPassword(),authorities); }}

5、然后 配置兩個攔截器

其中 一個用于登錄 另一個用于鑒權(quán)

JWTAuthenticationFilter登錄攔截器:

該攔截器用于獲取用戶登錄的信息至于具體的驗證 只需創(chuàng)建一個token并調(diào)用authenticationManager的authenticate()方法讓Spring security驗證即可 驗證的事交給框架

import com.alibaba.fastjson.JSON;import xxx.xxx.xxx.utils.JwtTokenUtil; // 自己的包import org.springframework.security.authentication.*;import org.springframework.security.core.Authentication;import org.springframework.security.core.AuthenticationException;import org.springframework.security.core.GrantedAuthority;import org.springframework.security.core.userdetails.User;import org.springframework.security.web.authentication.UsernamePasswordAuthenticationFilter;import javax.servlet.FilterChain;import javax.servlet.ServletException;import javax.servlet.http.HttpServletRequest;import javax.servlet.http.HttpServletResponse;import java.io.IOException;import java.util.Collection;/** * 驗證用戶名密碼正確后 生成一個token并將token返回給客戶端 */public class JWTAuthenticationFilter extends UsernamePasswordAuthenticationFilter { private AuthenticationManager authenticationManager; public JWTAuthenticationFilter(AuthenticationManager authenticationManager) { this.authenticationManager = authenticationManager; } /** * 驗證操作 接收并解析用戶憑證 */ @Override public Authentication attemptAuthentication(HttpServletRequest request,HttpServletResponse response) throws AuthenticationException { // 從輸入流中獲取到登錄的信息 // 創(chuàng)建一個token并調(diào)用authenticationManager.authenticate() 讓Spring security進行驗證 return authenticationManager.authenticate(new UsernamePasswordAuthenticationToken(request.getParameter('username'),request.getParameter('password'))); } /** * 驗證【成功】后調(diào)用的方法 * 若驗證成功 生成token并返回 */ @Override protected void successfulAuthentication(HttpServletRequest request,HttpServletResponse response,FilterChain chain,Authentication authResult) throws IOException { User user= (User) authResult.getPrincipal(); // 從User中獲取權(quán)限信息 Collection<? extends GrantedAuthority> authorities = user.getAuthorities(); // 創(chuàng)建Token String token = JwtTokenUtil.createToken(user.getUsername(), authorities.toString()); // 設(shè)置編碼 防止亂碼問題 response.setCharacterEncoding('UTF-8'); response.setContentType('application/json; charset=utf-8'); // 在請求頭里返回創(chuàng)建成功的token // 設(shè)置請求頭為帶有'Bearer '前綴的token字符串 response.setHeader('token', JwtTokenUtil.TOKEN_PREFIX + token); // 處理編碼方式 防止中文亂碼 response.setContentType('text/json;charset=utf-8'); // 將反饋塞到HttpServletResponse中返回給前臺 response.getWriter().write(JSON.toJSONString('登錄成功')); } /** * 驗證【失敗】調(diào)用的方法 */ @Override protected void unsuccessfulAuthentication(HttpServletRequest request, HttpServletResponse response, AuthenticationException failed) throws IOException, ServletException { String returnData=''; // 賬號過期 if (failed instanceof AccountExpiredException) { returnData='賬號過期'; } // 密碼錯誤 else if (failed instanceof BadCredentialsException) { returnData='密碼錯誤'; } // 密碼過期 else if (failed instanceof CredentialsExpiredException) { returnData='密碼過期'; } // 賬號不可用 else if (failed instanceof DisabledException) { returnData='賬號不可用'; } //賬號鎖定 else if (failed instanceof LockedException) { returnData='賬號鎖定'; } // 用戶不存在 else if (failed instanceof InternalAuthenticationServiceException) { returnData='用戶不存在'; } // 其他錯誤 else{ returnData='未知異常'; } // 處理編碼方式 防止中文亂碼 response.setContentType('text/json;charset=utf-8'); // 將反饋塞到HttpServletResponse中返回給前臺 response.getWriter().write(JSON.toJSONString(returnData)); }}

JWTAuthorizationFilter權(quán)限校驗攔截器:

當訪問需要權(quán)限校驗的URL(當然 該URL也是需要經(jīng)過配置的) 則會來到此攔截器 在該攔截器中對傳來的Token進行校驗只需告訴Spring security該用戶是否已登錄 并且是什么角色 擁有什么權(quán)限即可

import xxx.xxx.xxx.utils.JwtTokenUtil; // 自己的包import org.apache.commons.lang3.StringUtils;import org.springframework.security.authentication.AuthenticationManager;import org.springframework.security.authentication.UsernamePasswordAuthenticationToken;import org.springframework.security.core.authority.SimpleGrantedAuthority;import org.springframework.security.core.context.SecurityContextHolder;import org.springframework.security.web.authentication.www.BasicAuthenticationFilter;import javax.servlet.FilterChain;import javax.servlet.ServletException;import javax.servlet.http.HttpServletRequest;import javax.servlet.http.HttpServletResponse;import java.io.IOException;import java.util.ArrayList;import java.util.Collection;/** * 登錄成功后 走此類進行鑒權(quán)操作 */public class JWTAuthorizationFilter extends BasicAuthenticationFilter { public JWTAuthorizationFilter(AuthenticationManager authenticationManager) { super(authenticationManager); } /** * 在過濾之前和之后執(zhí)行的事件 */ @Override protected void doFilterInternal(HttpServletRequest request,HttpServletResponse response,FilterChain chain) throws IOException, ServletException { String tokenHeader = request.getHeader(JwtTokenUtil.TOKEN_HEADER); // 若請求頭中沒有Authorization信息 或是Authorization不以Bearer開頭 則直接放行 if (tokenHeader == null || !tokenHeader.startsWith(JwtTokenUtil.TOKEN_PREFIX)) { chain.doFilter(request, response); return; } // 若請求頭中有token 則調(diào)用下面的方法進行解析 并設(shè)置認證信息 SecurityContextHolder.getContext().setAuthentication(getAuthentication(tokenHeader)); super.doFilterInternal(request, response, chain); } /** * 從token中獲取用戶信息并新建一個token * * @param tokenHeader 字符串形式的Token請求頭 * @return 帶用戶名和密碼以及權(quán)限的Authentication */ private UsernamePasswordAuthenticationToken getAuthentication(String tokenHeader) { // 去掉前綴 獲取Token字符串 String token = tokenHeader.replace(JwtTokenUtil.TOKEN_PREFIX, ''); // 從Token中解密獲取用戶名 String username = JwtTokenUtil.getUsername(token); // 從Token中解密獲取用戶角色 String role = JwtTokenUtil.getUserRole(token); // 將[ROLE_XXX,ROLE_YYY]格式的角色字符串轉(zhuǎn)換為數(shù)組 String[] roles = StringUtils.strip(role, '[]').split(', '); Collection<SimpleGrantedAuthority> authorities=new ArrayList<>(); for (String s:roles) { authorities.add(new SimpleGrantedAuthority(s)); } if (username != null) { return new UsernamePasswordAuthenticationToken(username, null,authorities); } return null; }}

6、再配置一個自定義類 用于進行匿名用戶訪問資源時無權(quán)限的處理

該類需實現(xiàn)AuthenticationEntryPoint

import com.alibaba.fastjson.JSONObject;import org.springframework.security.core.AuthenticationException;import org.springframework.security.web.AuthenticationEntryPoint;import javax.servlet.ServletException;import javax.servlet.http.HttpServletRequest;import javax.servlet.http.HttpServletResponse;import java.io.IOException;public class JWTAuthenticationEntryPoint implements AuthenticationEntryPoint { @Override public void commence(HttpServletRequest request, HttpServletResponse response, AuthenticationException authException) throws IOException, ServletException { response.setCharacterEncoding('utf-8'); response.setContentType('text/javascript;charset=utf-8'); response.getWriter().print(JSONObject.toJSONString('您未登錄,沒有訪問權(quán)限')); }}

7、最后 將這些組件組裝到一起即可

創(chuàng)建一個自定義的配置類 繼承WebSecurityConfigurerAdapter在該類上 需加@EnableWebSecurity注解 配置Web安全過濾器和啟用全局認證機制

import xxx.xxx.xxx.JWTAuthenticationEntryPoint; // 自己的包import xxx.xxx.xxx.xxx.JWTAuthenticationFilter; // 自己的包import xxx.xxx.xxx.xxx.JWTAuthorizationFilter; // 自己的包import org.springframework.beans.factory.annotation.Autowired;import org.springframework.beans.factory.annotation.Qualifier;import org.springframework.context.annotation.Bean;import org.springframework.security.config.annotation.authentication.builders.AuthenticationManagerBuilder;import org.springframework.security.config.annotation.web.builders.HttpSecurity;import org.springframework.security.config.annotation.web.configuration.EnableWebSecurity;import org.springframework.security.config.annotation.web.configuration.WebSecurityConfigurerAdapter;import org.springframework.security.config.http.SessionCreationPolicy;import org.springframework.security.core.userdetails.UserDetailsService;import org.springframework.web.cors.CorsConfiguration;import org.springframework.web.cors.CorsConfigurationSource;import org.springframework.web.cors.UrlBasedCorsConfigurationSource;@EnableWebSecuritypublic class SecurityConfig extends WebSecurityConfigurerAdapter { @Autowired @Qualifier('userDetailsServiceImpl') private UserDetailsService userDetailsService; @Override protected void configure(AuthenticationManagerBuilder auth) throws Exception { auth.userDetailsService(userDetailsService); } /** * 安全配置 */ @Override protected void configure(HttpSecurity http) throws Exception { // 跨域共享 http.cors().and()// 跨域偽造請求限制無效.csrf().disable().authorizeRequests()// 訪問/data需要ADMIN角色.antMatchers('/data').hasRole('ADMIN')// 其余資源任何人都可訪問.anyRequest().permitAll().and()// 添加JWT登錄攔截器.addFilter(new JWTAuthenticationFilter(authenticationManager()))// 添加JWT鑒權(quán)攔截器.addFilter(new JWTAuthorizationFilter(authenticationManager())).sessionManagement()// 設(shè)置Session的創(chuàng)建策略為:Spring Security永不創(chuàng)建HttpSession 不使用HttpSession來獲取SecurityContext.sessionCreationPolicy(SessionCreationPolicy.STATELESS).and()// 異常處理.exceptionHandling()// 匿名用戶訪問無權(quán)限資源時的異常.authenticationEntryPoint(new JWTAuthenticationEntryPoint()); } /** * 跨域配置 * @return 基于URL的跨域配置信息 */ @Bean CorsConfigurationSource corsConfigurationSource() { final UrlBasedCorsConfigurationSource source = new UrlBasedCorsConfigurationSource(); // 注冊跨域配置 source.registerCorsConfiguration('/**', new CorsConfiguration().applyPermitDefaultValues()); return source; }}

定義一個用于測試的對外映射接口:

@RestControllerpublic class UserController { @GetMapping('/data') private ResponseUtil data() { return 'This is data.'; }}

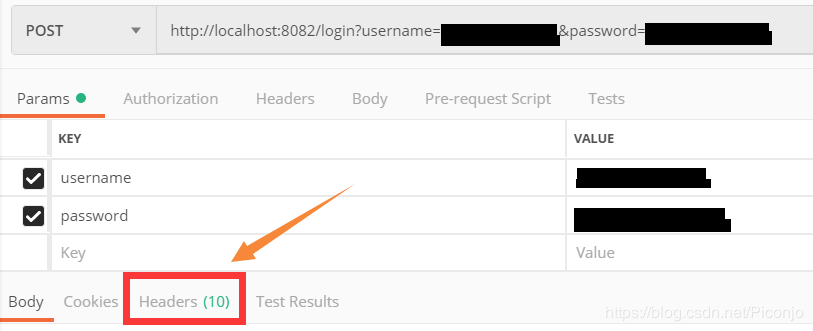

默認登錄路徑是/login 用POST請求發(fā)送

若要修改默認的登錄路徑 只需要在自己定義的登錄過濾器JWTAuthenticationFilter的構(gòu)造方法里進行配置即可比如 若想修改為/api/login:

public JWTAuthenticationFilter(AuthenticationManager authenticationManager){ this.authenticationManager = authenticationManager; // 設(shè)置登錄URL super.setFilterProcessesUrl('/api/login');}

登錄時 參數(shù)的屬性名分別是username和password 不能改動:

登錄成功后會返回一個Token:

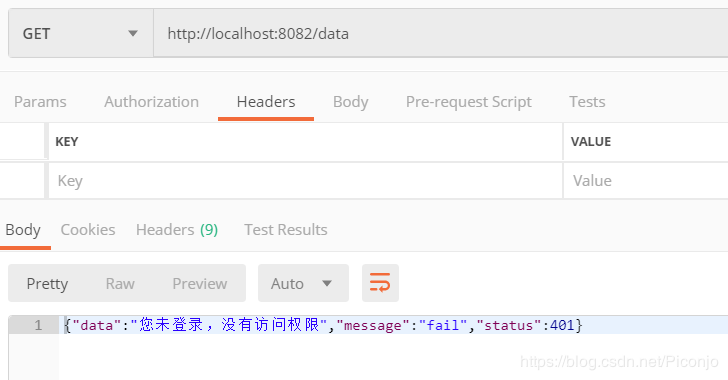

在請求需要權(quán)限的接口路徑時 若不帶上Token 則會提示沒有訪問權(quán)限

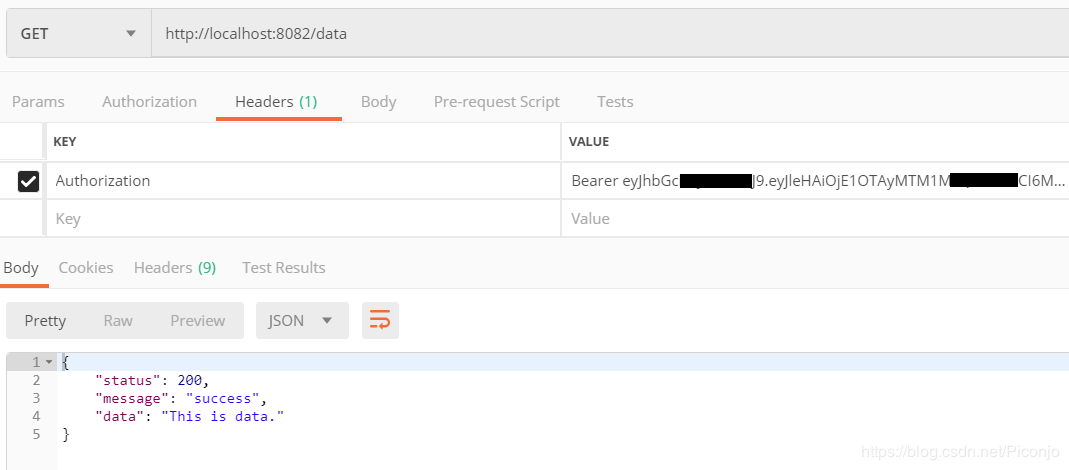

帶上Token后再次請求 即可正常訪問:

注:Token的前面要帶有Bearer 的前綴

這樣 一個基本的實現(xiàn)就差不多完成了

為簡單演示 在該案例中就不對密碼進行加密了 實際開發(fā)是需要對明文密碼加密后存儲的 推薦用BCrypt進行加密和解密為節(jié)省篇幅 用于注冊的接口也不寫了 實際上在注冊接口傳入的密碼也需要用BCrypt加密后再存入數(shù)據(jù)庫中還可以用Redis進行Token的存儲 這些都是后話了

到此這篇關(guān)于SpringBoot集成Spring Security用JWT令牌實現(xiàn)登錄和鑒權(quán)的方法的文章就介紹到這了,更多相關(guān)SpringBoot JWT令牌登錄和鑒權(quán)內(nèi)容請搜索好吧啦網(wǎng)以前的文章或繼續(xù)瀏覽下面的相關(guān)文章希望大家以后多多支持好吧啦網(wǎng)!

相關(guān)文章:

1. 怎樣才能用js生成xmldom對象,并且在firefox中也實現(xiàn)xml數(shù)據(jù)島?2. 存儲于xml中需要的HTML轉(zhuǎn)義代碼3. javascript xml xsl取值及數(shù)據(jù)修改第1/2頁4. JSP+Servlet實現(xiàn)文件上傳到服務(wù)器功能5. 小技巧處理div內(nèi)容溢出6. ASP實現(xiàn)加法驗證碼7. asp知識整理筆記4(問答模式)8. ASP刪除img標簽的style屬性只保留src的正則函數(shù)9. JavaWeb Servlet中url-pattern的使用10. jsp+servlet實現(xiàn)猜數(shù)字游戲

網(wǎng)公網(wǎng)安備

網(wǎng)公網(wǎng)安備