Spring Boot 實(shí)現(xiàn)配置文件加解密原理

背景

接上文《失蹤人口回歸,mybatis-plus 3.3.2 發(fā)布》[1] ,提供了一個(gè)非常實(shí)用的功能 「數(shù)據(jù)安全保護(hù)」 功能,不僅支持?jǐn)?shù)據(jù)源的配置加密,對(duì)于 spring boot 全局的 yml /properties 文件均可實(shí)現(xiàn)敏感信息加密功能,在一定的程度上控制開(kāi)發(fā)人員流動(dòng)導(dǎo)致敏感信息泄露。

// 數(shù)據(jù)源敏感信息加密

spring: datasource: url: mpw:qRhvCwF4GOqjessEB3G+a5okP+uXXr96wcucn2Pev6BfaoEMZ1gVpPPhdDmjQqoM password: mpw:Hzy5iliJbwDHhjLs1L0j6w== username: mpw:Xb+EgsyuYRXw7U7sBJjBpA==

// 數(shù)據(jù)源敏感信息加密

spring: redis: password: mpw:Hzy5iliJbwDHhjLs1L0j6w==

實(shí)現(xiàn)原理

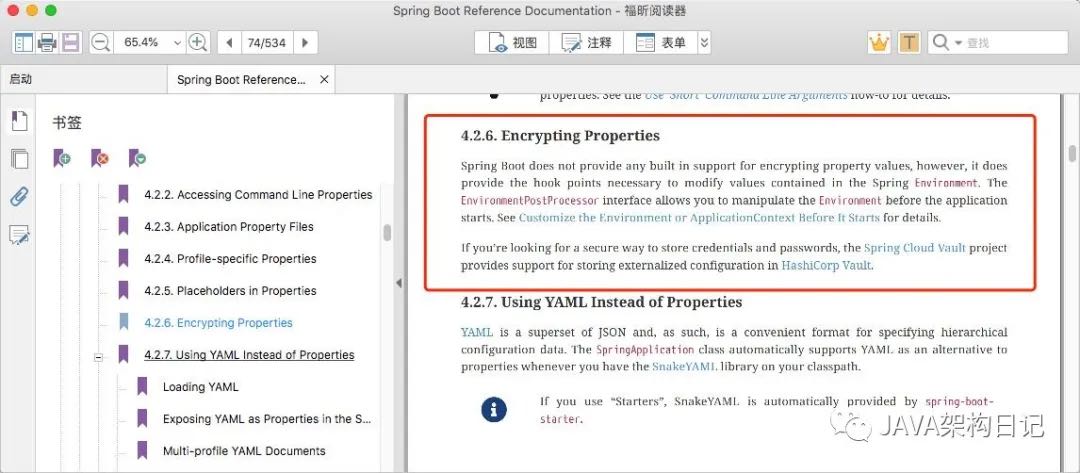

我們翻開(kāi) spring boot 官方文檔,翻到 4.2.6 章節(jié) Spring Boot 不提供對(duì)加密屬性值的任何內(nèi)置支持,但是提供修改 Spring 環(huán)境中包含的值所必需的擴(kuò)展點(diǎn) EnvironmentPostProcessor 允許在應(yīng)用程序之前操作環(huán)境屬性值

mybatis-plus 的實(shí)現(xiàn)

public class SafetyEncryptProcessor implements EnvironmentPostProcessor { @Override public void postProcessEnvironment(ConfigurableEnvironment environment, SpringApplication application) { //命令行中獲取密鑰 String mpwKey = null; // 返回全部形式的配置源(環(huán)境變量、命令行參數(shù)、配置文件 ...) for (PropertySource<?> ps : environment.getPropertySources()) { // 判斷是否需要含有加密密碼,沒(méi)有就直接跳過(guò) if (ps instanceof SimpleCommandLinePropertySource) { SimpleCommandLinePropertySource source = (SimpleCommandLinePropertySource) ps; mpwKey = source.getProperty('mpw.key'); break; } } //處理加密內(nèi)容(獲取到原有配置,然后解密放到新的map 里面(key是原有key)) HashMap<String, Object> map = new HashMap<>(); for (PropertySource<?> ps : environment.getPropertySources()) { if (ps instanceof OriginTrackedMapPropertySource) { OriginTrackedMapPropertySource source = (OriginTrackedMapPropertySource) ps; for (String name : source.getPropertyNames()) { Object value = source.getProperty(name); if (value instanceof String) { String str = (String) value; if (str.startsWith('mpw:')) { map.put(name, AES.decrypt(str.substring(4), mpwKey)); } } } } } // 將解密的數(shù)據(jù)放入環(huán)境變量,并處于第一優(yōu)先級(jí)上 (這里一定要注意,覆蓋其他配置) if (!map.isEmpty()) { environment.getPropertySources().addFirst(new MapPropertySource('custom-encrypt', map)); } }}

如何加載生效

resources/META-INF/spring.factories 配置 SPI

org.springframework.boot.env.EnvironmentPostProcessor= com.baomidou.mybatisplus.autoconfigure.SafetyEncryptProcessor

擴(kuò)展

mybatis-plus 默認(rèn)是讀取啟動(dòng)參數(shù),可以在此處可以根據(jù)自己需求修改為更安全的根密鑰存儲(chǔ)。

讀取環(huán)境變量

System.getProperty('mpw.key')

遠(yuǎn)程加載密碼服務(wù)

// 此處思路,參考 druid ConfigFilterpublic Properties loadConfig(String filePath) { Properties properties = new Properties(); InputStream inStream = null; try { boolean xml = false; if (filePath.startsWith('file://')) { filePath = filePath.substring('file://'.length()); inStream = getFileAsStream(filePath); xml = filePath.endsWith('.xml'); } else if (filePath.startsWith('http://') || filePath.startsWith('https://')) { URL url = new URL(filePath); inStream = url.openStream(); xml = url.getPath().endsWith('.xml'); } else if (filePath.startsWith('classpath:')) { String resourcePath = filePath.substring('classpath:'.length()); inStream = Thread.currentThread().getContextClassLoader().getResourceAsStream(resourcePath); // 在classpath下應(yīng)該也可以配置xml文件吧? xml = resourcePath.endsWith('.xml'); } else { inStream = getFileAsStream(filePath); xml = filePath.endsWith('.xml'); } if (inStream == null) { LOG.error('load config file error, file : ' + filePath); return null; } if (xml) { properties.loadFromXML(inStream); } else { properties.load(inStream); } return properties; } catch (Exception ex) { LOG.error('load config file error, file : ' + filePath, ex); return null; } finally { JdbcUtils.close(inStream); } }

總結(jié)

配置文件加解密,是通過(guò)自定義擴(kuò)展 EnvironmentPostProcessor 實(shí)現(xiàn)若項(xiàng)目中沒(méi)有使用最新版本 mybatis-plus ,可以參考如上自己實(shí)現(xiàn),不過(guò)我推薦 jasypt-spring-boot-starter[2] ,原理類似實(shí)現(xiàn)了一個(gè) EnableEncryptablePropertySourcesPostProcessor ,但是支持的加密方式更多更成熟關(guān)于 jasypt 使用可以參考源碼: https://gitee.com/log4j/pig

到此這篇關(guān)于Spring Boot 實(shí)現(xiàn)配置文件加解密原理的文章就介紹到這了,更多相關(guān)SpringBoot文件加解密內(nèi)容請(qǐng)搜索好吧啦網(wǎng)以前的文章或繼續(xù)瀏覽下面的相關(guān)文章希望大家以后多多支持好吧啦網(wǎng)!

相關(guān)文章:

1. asp畫(huà)中畫(huà)廣告插入在每篇文章中的實(shí)現(xiàn)方法2. 讓chatgpt將html中的圖片轉(zhuǎn)為base64方法示例3. 使用純HTML的通用數(shù)據(jù)管理和服務(wù)4. ASP編碼必備的8條原則5. asp中Request.ServerVariables的參數(shù)集合6. WMLScript腳本程序設(shè)計(jì)第1/9頁(yè)7. CSS Hack大全-教你如何區(qū)分出IE6-IE10、FireFox、Chrome、Opera8. PHP反序列化漏洞實(shí)例深入解析9. ASP基礎(chǔ)知識(shí)Command對(duì)象講解10. PHP session反序列化漏洞深入探究

網(wǎng)公網(wǎng)安備

網(wǎng)公網(wǎng)安備